クラウド上での「なりすまし」を防ぐ仕組みとは?

2015年6月25日、F5ネットワークスジャパン主催の「セキュリティお助けセミナー」が開催されました。その一コマに、サイオスの技術部マネージャ 情報セキュリティスペシャリストの小野剛が登壇。社内ポリシーに沿った認証基盤の構築ポイントを解説しました。

テクノロジー2015年8月 4日

クラウド時代の認証基盤に求められるもの

「企業の成長には、独自の強み(コア・コンピタンス)に磨きをかけるIT投資が極めて有効です。ビジネスのスピードアップに役立つIT投資はその一例といえるでしょう。とはいえ、IT投資額も際限なくあるわけではなく、コアを強化する分、ノンコアのところは自前主義ではなく、標準的な仕組みで構築する、なるべく人手をかけずに自動化する、といったメリハリを利かせることがポイントになります」と小野。

情報セキュリティ対策も、そうした視点で講じることが大切と指摘します。特に昨今、企業で課題として浮上しているのが、「クラウドに対応したセキュリティ対策」です。

実践的なセキュリティ対策に触れる「セキュリティお助けセミナー」の参加者

というのも、従来のセキュリティは、主に社内システム(C/S環境を含む)が対象でした。ネットワーク層をファイアウォールやIDS(Intrusion Detection System)でガードすれば外部からの脅威、攻撃をおおむね防ぐことができました。しかし、今日状況が変わっています。脅威が多様化し、Webアプリケーションが増え、Facebook、Gmail、Office365、Salesforce.comなど様々なクラウドサービスがビジネスの現場に浸透しています。社内システムにも接続できる手元のPCやスマートデバイスで、不特定多数が利用するインターネットを経由して、様々なクラウドサービス事業者が提供するアプリやストレージにアクセス可能です。

「防衛ラインとなる社内外の『ネットワークの境界線』が消えつつあります。クラウドサービスを安全に利用するには、伝送経路および流通するデータの暗号化、不要なポートを塞ぎ、不必要なデータを流さないなどの基本的な対応が求められます。また、利用者が(なりすましなどではなく)正規の利用者であるかどうかの認証、利用対象のサービスが正当かどうかをサーバー証明書で確かめるなどの施策、これらを企業側の管理者が常に行わなければなりません」と小野。10年にわたる認証基盤構築プロジェクト経験を踏まえて、そう述べました。

サイオステクノロジー 技術部マネージャ 情報セキュリティスペシャリスト 小野剛

SAMLによるフェデレーションでセキュリティを強化

そこで、注目されるのが、フェデレーションと言われる認証基盤です。フェデレーションとは、認証を行うアイデンティティ・プロバイダー(IdP)の保持するアイデンティティ情報と、サービス・プロバイダー側のアイデンティティ情報を紐付ける仕組みのこと。

このフェデレーションを実現するXMLベースの標準的なシングル・サインオン(SSO)の仕様がSAML(Security Assertion Markup Language)です。SAML認証を設定すると、社内に設置したIdPに登録されたアカウントでいちどユーザー認証を受ければ、許可された各種アプリケーションやWebサービスの機能を利用することが可能になります。

「最近では、アイデンティティ情報を管理する組織や体系の異なるシステム間でのSSOが行えるため、広義でのSSO(グローバルSSO)としてフェデレーションを捉える傾向にあります」(小野)

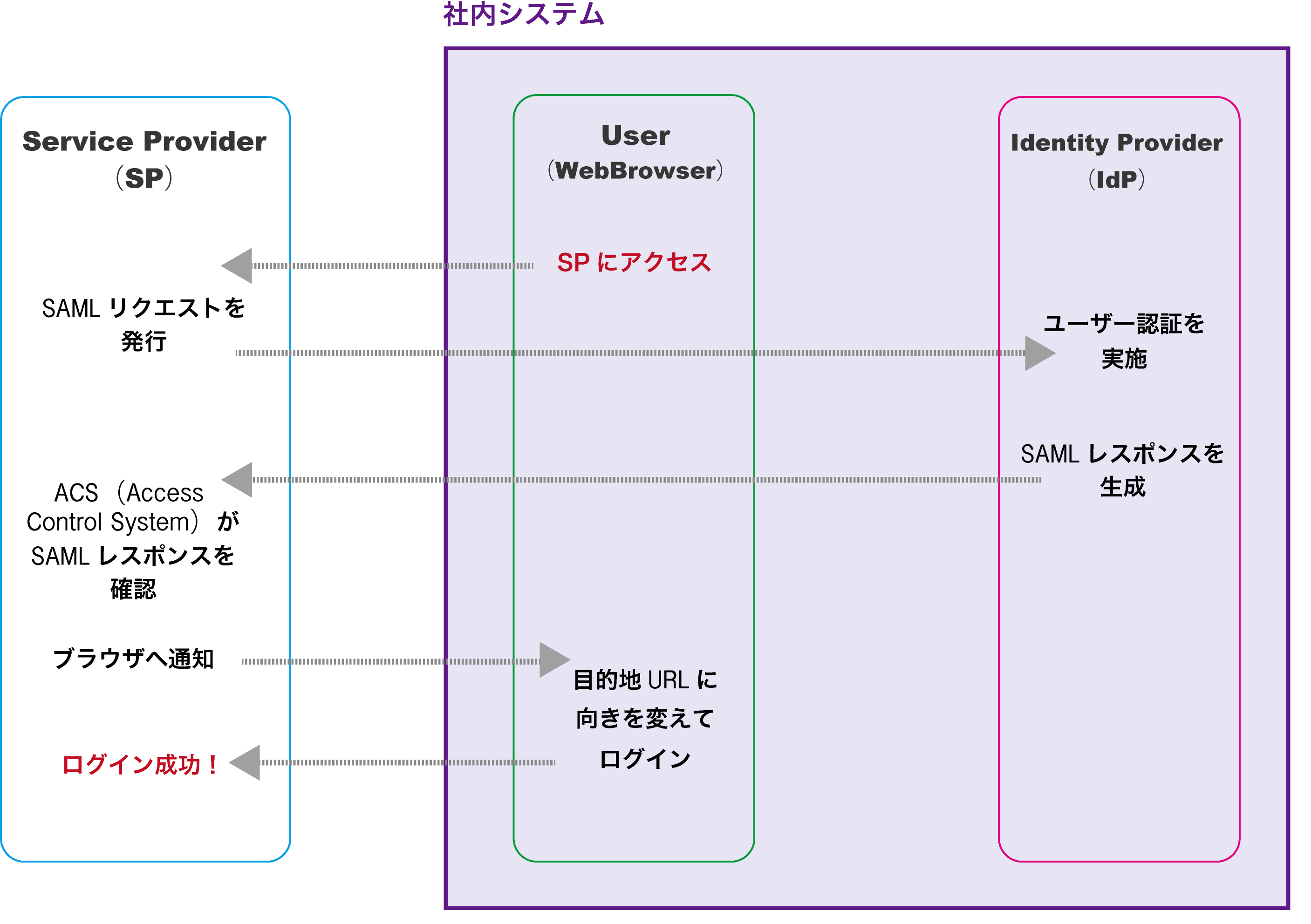

SAML認証の流れは下図のようになっています。

SAMLを用いたフェデレーションの仕組み

ユーザーはまず、SPが提供するサービス(アプリケーション)を利用する際、SAMLリクエストを求められます。ユーザーがIdPにこのリクエストを提示すると、IdPではユーザー認証を行い、問題なければトークン(SAMLレスポンス/公開鍵)を発行。このトークンを、ユーザーを介してSPに提供します。SPでは、IdPのSAMLレスポンスによりユーザー認証を行い、アプリケーションの利用などを認可します。たとえば、Google Apps(SPはGoogle)を利用するために、社内の認証基盤(IdP)との間でトークンをやりとりし、社内のセキュリティポリシーに定められた範囲で当該ユーザーがアプリケーションやデータを利用できます。

「SAMLを用いたフェデレーションで、ID/パスワード認証を行っている場合でも、SP側に直接、ユーザーのID/パスワードを開示することはありません。あくまでトークンによる認証が行われます。したがってIDやパスワードを第三者に盗み見られるリスクを回避できます」と小野は説明します。

なお、認証(Authentication)とは、利用者が他者のなりすましではなく、本人であることを確認すること。認可(Authorization)とは認証がなされた利用者にリソースへのアクセスを認め、データの閲覧や変更などを実行できる権限を付与することです。

小野は、「SAMLによるフェデレーションのメリットは、認証と認可の分離が容易にでき、ログイン後の各種クラウドサービスやアプリケーションに対して、きめ細かなポリシーを適用できる点にあります」と説明しました。

フェデレーションにおけるパフォーマンスの低下や運用管理の負担を解決

ただし、SSOを認証基盤として導入すると、システム全体のパフォーマンスに影響することがあります。特に大規模なユーザー数であったり、多要素認証を用いたりするようであれば、処理経路が複雑になる分、パフォーマンスは落ちやすくなります。それを回避するため、導入時にロードバランサーなどを組み合わせますが、ロードバランサーとSSOのセッションタイムアウト時間の調節などで、最適な設定を行うことが望まれます。

こうした煩雑さを解消するために、サイオスが提案しているソリューションのひとつが、「F5 BIG-IP APM(Access Policy Manager)」の導入です。BIG-IPは、ロードバランサーやVPN、SSOなどの必要な各種機能をオールインワン化し、さらに幅広いモバイル機器に対応するアプライアンス型のリモートアクセス・ソリューションです。スマートデバイスなどユーザー側のエンドポイントのOSパッチ適用状況などもリモートでチェックすることができます。

BIG-IP APMとサイオスの技術を組み合わせることで、負荷分散や認証・認可にともなう処理経路がシンプルになります。複数の機器をさまざまなベンダーから調達し、組み合わせて運用するよりも、システム全体のパフォーマンスを高められるのです。また、トラブル時の原因究明や日頃の保守の負担も軽減されます。

「さらにサイオスでは、これまで培った独自の技術を用いて、Active Directoryを使用せず、BIG-IP APMとLDAPサーバーの組み合わせにより、Office 365との間で認証連携を行えるシステムも構築可能です。すでに教育機関などで多数の実績を上げています」(小野)

多要素認証に対応させることで、ユーザー認証も強固になります。ID/パスワード認証やフォーム認証と、SSLクライアント証明書を使うクライアント認証、ワンタイムパスワード認証、静脈などを手がかりにする生体認証を複数を組み合わせる多要素認証が、BIG-IP APMを用いることで効率よく実現できます。

サイオスは、これまで100校以上の教育機関において、GoogleAppsやOffice365といったクラウドサービスおよび、学術認証フェデレーションを用いた認証基盤の導入、LDAP Managerを用いた統合ID管理などの構築を支援してきました。教育機関以外にも、SaaSの利用が進む一般企業・団体でも採用実績は増えています。

サイオスでは2007年に、Google Appsと直接連携するサービス「SIOS Integration for Google Apps」で構築するSSOシステムを、「gheimdall」という名称でオープンソースとして公開しています。また、上述の学術認証フェデレーションの普及啓発もリードしてきました。

「クラウドに対応したセキュリティ対策はもはやどの企業・団体でも不可欠です。ただし、対策をしっかり打つことで、コア・コンピタンスに経営資源を集中し、ビジネスを強化できます」と小野は締めくくりました。

⇒クラウド時代の安全で柔軟な認証基盤の構築については、サイオスにお任せください。

【お客様事例】 学術認証フェデレーションとトークンで学内アプリにセキュアにログイン